WeTransfer trahi sa promesse : vos fichiers pour nourrir leurs IA

Archives par catégorie: Astuces

Les chercheurs de Microsoft ont découvert une vulnérabilité critique dans macOS qui transformait votre fonction de recherche préférée en porte dérobée pour cybercriminels. Cette faille, baptisée « Sploitlight », permettait d’accéder à des données ultra-sensibles stockées par Apple Intelligence sans déclencher la moindre alerte de sécurité.

En moins de 24 heures, les utilisateurs britanniques ont transformé un jeu vidéo en outil de contournement pour les nouvelles mesures de vérification d’âge imposées par l’Online Safety Act. Cette prouesse technologique révèle les failles béantes d’un système censé protéger les mineurs mais qui soulève d’importants débats sur la sécurité numérique et la protection des données personnelles.

Vous n’avez pas pu passer à côté : Google vient de révéler ses nouveaux critères de référencement pour 2025, et ils bousculent une fois de plus les règles du jeu du SEO. Si vous souhaitez que votre site web reste visible et performe face à la concurrence, il est temps de comprendre ces évolutions et d’adapter votre stratégie en conséquence.

La Content Security Policy (CSP) est une couche de défense essentielle pour toute application web moderne. Elle limite les sources de contenu et prévient les attaques JavaScript malveillantes, comme le XSS et le clickjacking.

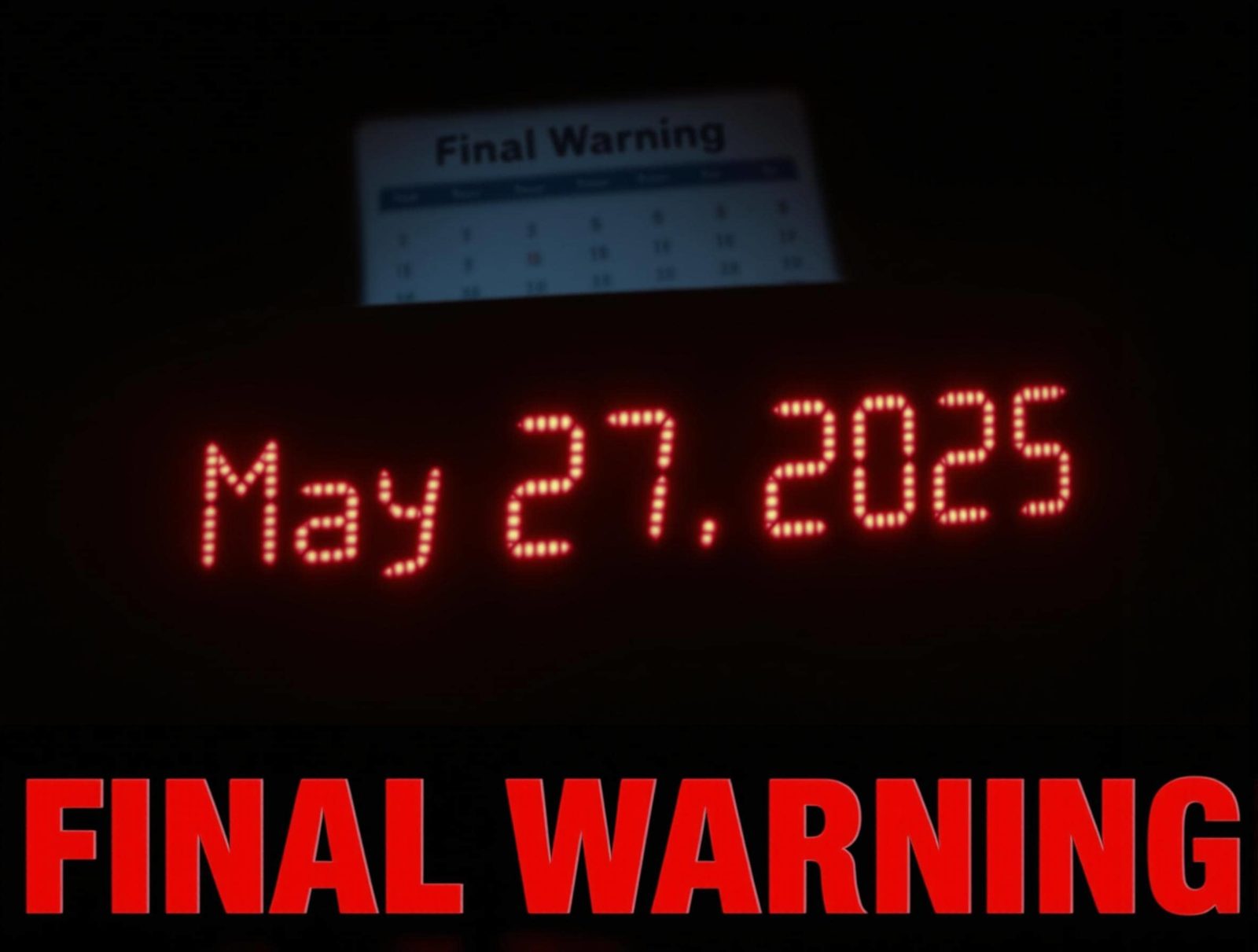

A partir de fin mai 2025, Meta (maison mère de Facebook, Instagram, WhatsApp et Messenger) va commencer à utiliser les contenus publics de ses utilisateurs européens adultes pour entraîner son intelligence artificielle, Meta AI. Cette collecte concerne vos publications, commentaires, photos et vidéos partagés publiquement sur ces plateformes. Mais, grâce au RGPD, il est possible de s’y opposer via un formulaire officiel, à remplir avant le 27 mai 2025.

Avoir un site internet professionnel n’est pas anodin : la loi impose de nombreuses obligations, souvent méconnues, dont le non-respect expose à des sanctions lourdes. Voici un panorama détaillé, pour que chaque entrepreneur puisse vérifier sa conformité et éviter les pièges.

Se faire pirater ses comptes Facebook et Instagram est une expérience stressante et parfois déstabilisante. Que vous ayez encore accès à vos comptes ou non, il existe des solutions pour reprendre le contrôle et sécuriser vos données. Dans cet article, découvrez toutes les étapes à suivre, quels que soient les cas de figure, ainsi que des conseils pour éviter que cela ne se reproduise.

Les attaques de social engineering, ou ingénierie sociale, sont devenues l’une des méthodes les plus redoutables utilisées par les cybercriminels pour manipuler les individus et accéder à des informations sensibles. Contrairement aux attaques techniques, celles-ci s’appuient sur la psychologie humaine, la confiance ou la peur. Comprendre ces méthodes est essentiel pour s’en protéger.