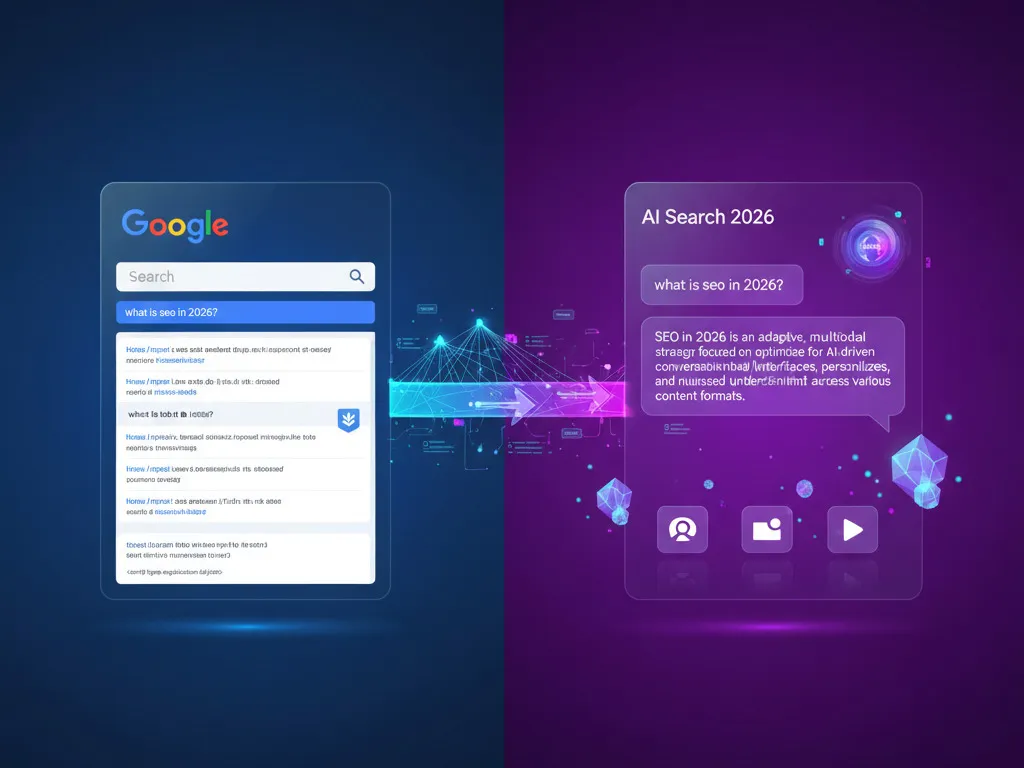

Le SEO traditionnel vit actuellement sa plus grande mutation depuis l’arrivée du mobile. En 2026, près d’une recherche sur quatre passe désormais par un assistant IA plutôt qu’un moteur classique. Cette transformation bouleverse les règles du jeu : il ne suffit plus d’être bien positionné dans Google, il faut aussi être cité par ChatGPT, Perplexity, Gemini et tous les moteurs génératifs qui réinventent l’accès à l’information. Ce guide te dévoile une stratégie progressive sur 90 jours pour adapter ton site aux nouvelles réalités du référencement augmenté par l’intelligence artificielle.

Archives par catégorie: Astuces

Imaginez : chaque semaine, votre équipe consacre 15 heures à vérifier manuellement les prix de vos 500 produits chez 5 concurrents. En effet, c’est 780 heures par an investies dans une tâche fastidieuse, sujette aux erreurs, et qui accuse plusieurs jours de retard sur le marché. Pendant ce temps, vos concurrents ajustent leurs prix trois fois par jour automatiquement et captent vos clients. Grâce à l’automatisation veille tarifaire e-commerce, transformez ce gouffre de temps en avantage concurrentiel : surveillance continue, ajustement automatique des prix, et économie de 60 heures mensuelles pour vous concentrer sur votre croissance.

78% des commerciaux utilisant l’IA rapportent une amélioration significative de leurs résultats de prospection, avec une augmentation moyenne de 50% des leads générés. Néanmoins, selon Gleanster Research, seulement 25% des leads sont réellement qualifiés et méritent d’être transmis aux équipes commerciales.

Une facture papier coûte entre 14 et 20 € à traiter, contre seulement 1 à 2 € pour une facture électronique automatisée. Pour une PME traitant 500 factures mensuelles, cela représente jusqu’à 114 000 € d’économies annuelles potentielles. L’automatisation gestion factures PME n’est plus une option mais une nécessité stratégique pour réduire les coûts administratifs de 60% tout en préparant l’obligation de facturation électronique de septembre 2026.

Saviez-vous qu’un chatbot IA service client PME permet d’économiser en moyenne 300 000 € par an tout en libérant 2,5 milliards d’heures de travail à l’échelle mondiale ? Pour les petites et moyennes entreprises confrontées à des budgets serrés et des équipes réduites, cette technologie n’est plus un luxe mais une nécessité stratégique. Dans ce guide, découvrez comment réduire concrètement de 60% votre temps de traitement client sans exploser votre budget.

Vous cherchez à améliorer la visibilité de votre site web dans les moteurs de recherche ? Comprendre les 3 piliers du référencement est indispensable pour bâtir une stratégie SEO solide et durable. Ces trois fondamentaux constituent la base de tout positionnement réussi sur Google et les autres moteurs de recherche.

Vous vous demandez comment augmenter la visibilité de votre site web sur les moteurs de recherche, mais vous êtes perdu entre SEO et SEA ? Ces deux stratégies de référencement représentent les piliers fondamentaux du marketing digital, mais leurs approches, coûts et résultats diffèrent radicalement. Comprendre la différence entre SEO et SEA est essentiel pour élaborer une stratégie digitale performante et adaptée à vos objectifs commerciaux.

Et si le secret pour grimper dans les résultats Google ne résidait plus seulement dans les mots-clés, mais dans la manière dont vos visiteurs interagissent avec votre contenu ?

AI Search bouleverse le SEO : les grands modèles comme ChatGPT, Gemini et Perplexity s’appuient désormais sur des contenus issus de sources contrôlées par les marques. Ce changement majeur redéfinit la visibilité en ligne et la manière dont les entreprises doivent concevoir leurs stratégies de contenu.