Blog de Dimension Internet : Arts Graphiques et Technologies Web

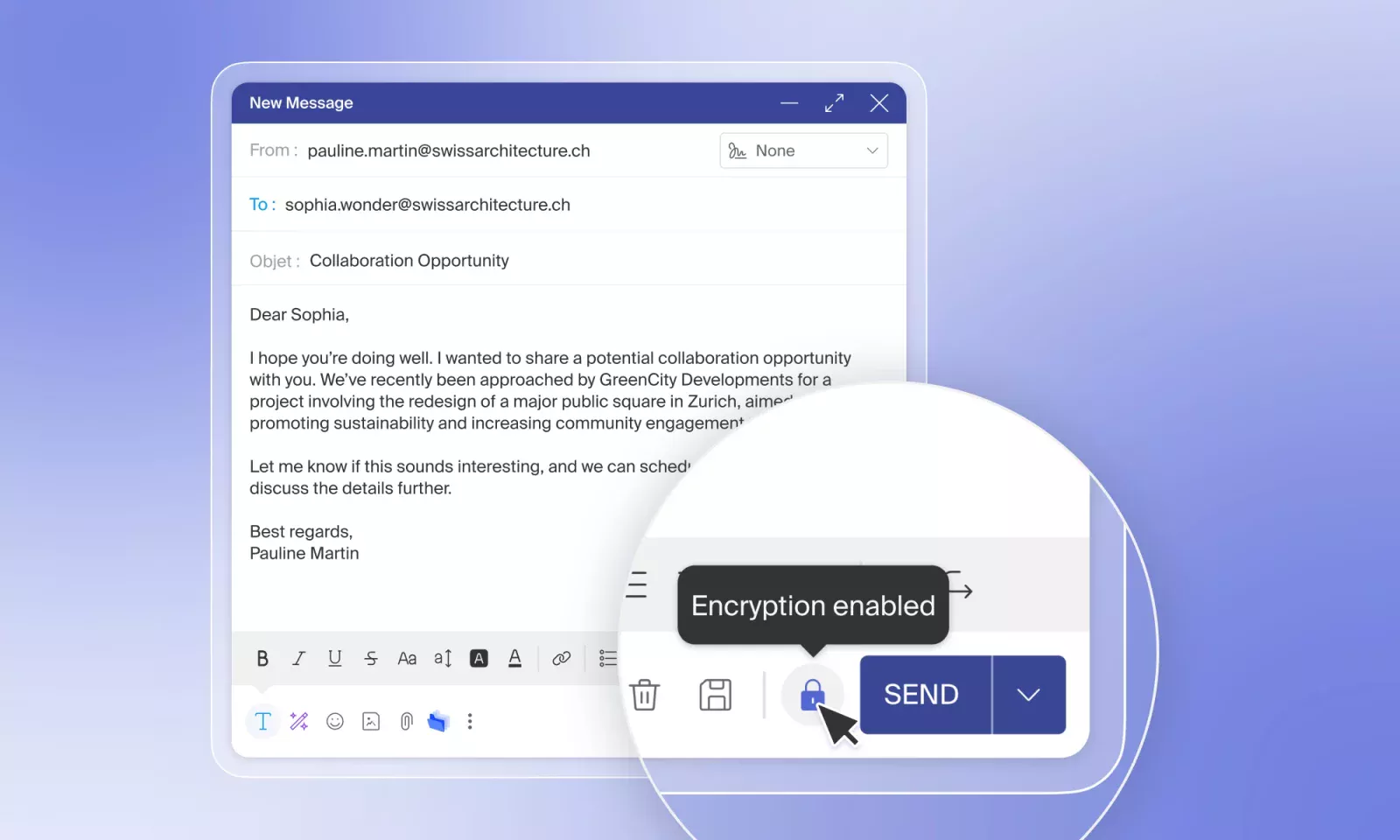

Savez-vous qu’un simple clic suffit aujourd’hui à protéger la confidentialité de vos e-mails, quel que soit votre fournisseur ?

Le chiffrement des e-mails Infomaniak révolutionne la sécurité des communications.

WeTransfer trahi sa promesse : vos fichiers pour nourrir leurs IA

Saviez-vous que malgré des investissements colossaux dans le numérique, 9 PME sur 10 ne parviennent pas à mesurer efficacement le retour sur investissement de leur transformation digitale ? Cette réalité alarmante révèle un fossé béant entre les ambitions numériques et les résultats concrets des petites et moyennes entreprises françaises.

Apple sous le feu des critiques : le géant technologique fait face à une bataille juridique déterminante qui pourrait transformer à jamais son emblématique écosystème fermé. Alors que le gouvernement américain intensifie sa pression, Apple riposte avec une stratégie de défense agressive qui divise l’industrie.

Imaginez un instant que votre assistant IA préféré, celui sur lequel vous comptez pour écrire du code, puisse être manipulé par des pirates pour voler vos données personnelles sans que vous ne vous en rendiez compte.

Saviez-vous que vos conversations les plus intimes avec ChatGPT pourraient un jour être utilisées contre vous au tribunal ? Cette révélation choquante vient directement du PDG d’OpenAI lui-même, bouleversant la confiance de millions d’utilisateurs dans le monde entier.

Imaginez un instant qu’un simple code malveillant puisse transformer votre assistant de programmation de confiance en un outil destructeur. C’est exactement ce qui vient d’arriver à Amazon avec son IA de codage Amazon Q, révélant une faille de sécurité qui fait trembler tout l’écosystème technologique.

Les chercheurs de Microsoft ont découvert une vulnérabilité critique dans macOS qui transformait votre fonction de recherche préférée en porte dérobée pour cybercriminels. Cette faille, baptisée « Sploitlight », permettait d’accéder à des données ultra-sensibles stockées par Apple Intelligence sans déclencher la moindre alerte de sécurité.