Le navigateur Brave vient de dévoiler une information capitale : les navigateurs alimentés par l’intelligence artificielle comportent des failles pouvant exposer des données sensibles. Cette révélation secoue l’univers de la cybersécurité, alors que l’IA s’intègre de plus en plus aux outils web du quotidien.

Blog de Dimension Internet : Arts Graphiques et Technologies Web

Et si le secret pour grimper dans les résultats Google ne résidait plus seulement dans les mots-clés, mais dans la manière dont vos visiteurs interagissent avec votre contenu ?

AI Search bouleverse le SEO : les grands modèles comme ChatGPT, Gemini et Perplexity s’appuient désormais sur des contenus issus de sources contrôlées par les marques. Ce changement majeur redéfinit la visibilité en ligne et la manière dont les entreprises doivent concevoir leurs stratégies de contenu.

Imaginez : une simple extension de navigateur suffit à voler vos échanges confidentiels avec ChatGPT ou Gemini, sans même laisser de traces !

Weaponized image scaling bouleverse la sécurité des systèmes d’IA modernes : une image parfaitement innocente à l’œil nu peut dissimuler une commande malveillante, révélée uniquement lors du redimensionnement automatique par la machine.

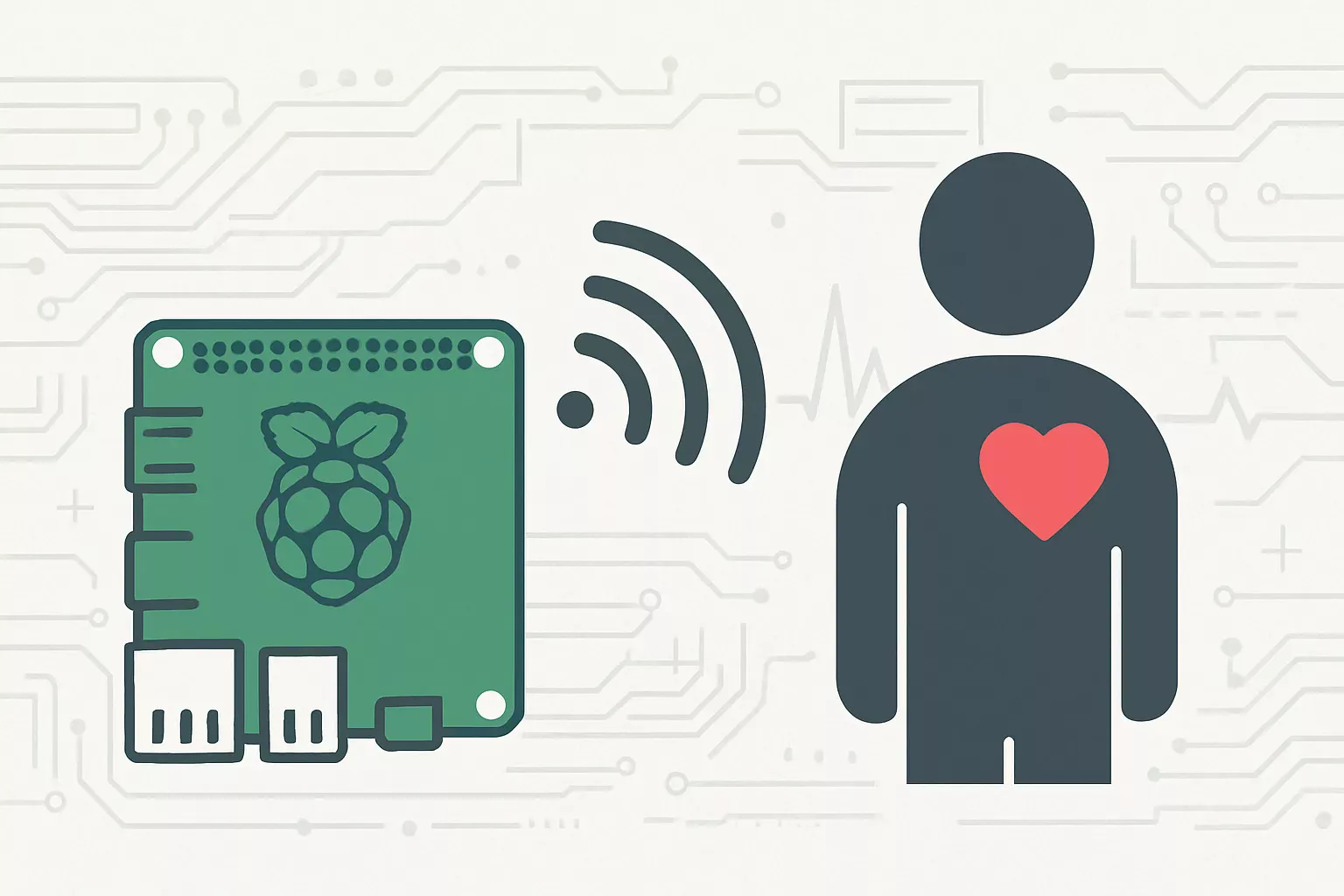

Imaginez pouvoir surveiller votre rythme cardiaque sans porter de montre connectée, sans ceinture cardio et même sans aucun contact physique ! Cette révolution technologique n’est plus de la science-fiction : des chercheurs ont développé une méthode révolutionnaire pour mesurer la fréquence cardiaque avec le Wi-Fi grâce à un simple Raspberry Pi.

Le projet « Chat Control » de l’Union européenne fait trembler les défenseurs de la vie privée numérique. Cette proposition de règlement, officiellement appelée CSAM (Child Sexual Abuse Material), vise ostensiblement à lutter contre la pédopornographie en ligne, mais soulève des questions fondamentales sur l’avenir de nos communications privées dans l’UE.

Le vibe coding bouscule les règles du développement : vous décrivez une idée en langage courant, l’IA génère le code, et votre prototype tourne en quelques heures. Pourtant, cette vitesse exige une discipline nouvelle pour éviter la casse.

Une attaque de phishing d’une ampleur sans précédent vient de secouer l’écosystème du développement web, compromettant des packages JavaScript utilisés par des milliards d’utilisateurs chaque semaine. Cette cyberattaque illustre parfaitement comment une simple négligence peut avoir des répercussions mondiales dans notre monde numérique interconnecté.